在上一篇文章中【NSX-T 3.1 建置 - Part 7:佈署 Edge Node】,我們完成佈署了兩台 Edge Node VM。接著,在本文將會說明如何在 Edge Node 上實作邏輯路由器 (Logical Routing) 並啟用 NAT (Network Address Translation) 功能

網路架構

本例最終的網路架構如下圖所示:

建立 Edge Clusters

登入 NSX-T UI 管理介面,至 System →展開 Fabric→Nodes,在 Edge Clusters 的設定頁面點選 Add

建立一 Edge Cluster,並將兩台 Edge Node 加進 Cluster

建立 Segment

回想一下,上一篇在設定 Edge Node 時,將 Edge Node 加入到「TZ-Overlay」和「EdgeVM-TZ-VLAN」這兩個 Transport Zone。我們需要在 EdgeVM-TZ-VLAN 上建立 Segment,以提供 Edge Node 能夠與外部網路溝通;在 TZ-Overlay 上建立 Segment,以提供虛擬機之間東西向網路溝通

- 在EdgeVM-TZ-VLAN 上建立 Segment,本例命名為 "Edge-Uplink-Segment",VLAN 設定為 0 (由 ESXi host 的 VLAN-Based Segment 決定 VLAN)

- 在TZ-Overlay 上建立 Segment,本例命名為 "vm-segment"

建立邏輯路由器 (T0/T1)

本例在建立 NSX-T 邏輯路由器包含了 Tier-0 路由器 (T0) 和 Tier-1 路由器 (T1) 的配置說明。在 NSX-T 中 T0/T1 定義如下:

- T0 Router:又稱為 Provider Logical Router,扮演整個邏輯網路與外部實體網路溝通的角色

- T1 Router:又稱為 Tenant Logical Router,負責租戶與租戶間的網路連接或是邊界路由

【配置 T0 Router】

首先,在 Networking→Tier-0 Gateways→新增 Tier-0

配置 T0 名稱、HA mode、Edge Cluster 和 Fail over 等設定

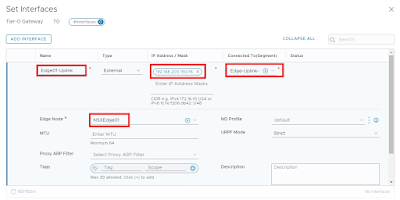

配置 Cluster 中的兩台 Edge Node 對外的 IP,將 Segment 連接至 "Edge-Uplink-Segment"

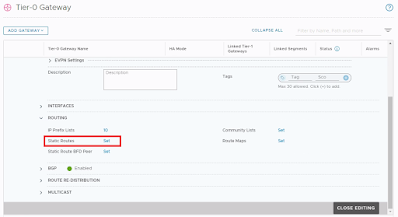

完成 Edge Node 對外的網路介面配置後,接著需要配置如何與上層路由溝通。NSX-T 支援 用 BGP 或是 Static Route 的方式與上層路由器溝通。本例是用 Static Route 的方式建置

設定一筆 Static Default route 及 Next Hops

【配置 T1 Router】

在 Networking→Tier-1 Gateways→新增 Tier-1

T1 與 T0 之間會自動配置 RouterLink,接著我們要配置 T1 DownLink 的網路介面作為虛擬機的 Gateway

設定 DownLink IP 並接到 "vm-segment"

設定完成後,把其中一台虛擬機網卡改接到 "vm-segment",測試 Ping Gateway 驗證是否可以通

設定 SNAT Rule

NAT 服務可以在 T0 或 T1 上啟用,本例是在 T1 上啟用 NAT 功能。在 Networking→NAT→Gateway 選擇 T1→ADD NAT Rule

設定好 NAT 規則後,接著要回到 T1 設定 Route Advertisement 宣告要發布 NAT Route,讓與 T1 連接的 T0 Router 知道這些 NAT 轉換後的外部 IP

這時,虛擬機就可以上網且可以 Ping 到外部的 IP

沒有留言:

張貼留言